Inleiding

In het digitale landschap van vandaag is applicatiebeveiliging belangrijker dan ooit. Organisaties staan onder toenemende druk om gevoelige gegevens te beschermen, te voldoen aan regelgeving en zich te verdedigen tegen geavanceerde cyberdreigingen. In deze blogpost wordt ISO 27034, de internationale norm voor Application Security Governance, onderzocht en wordt uitgelegd hoe de combinatie met penetratietesten een robuuste verdediging tegen cyberaanvallen creëert.

Wat is ISO 27034?

ISO/IEC 27034 is een wereldwijd erkende norm die organisaties helpt beveiliging in te bedden in elke fase van de levenscyclus van softwareontwikkeling.

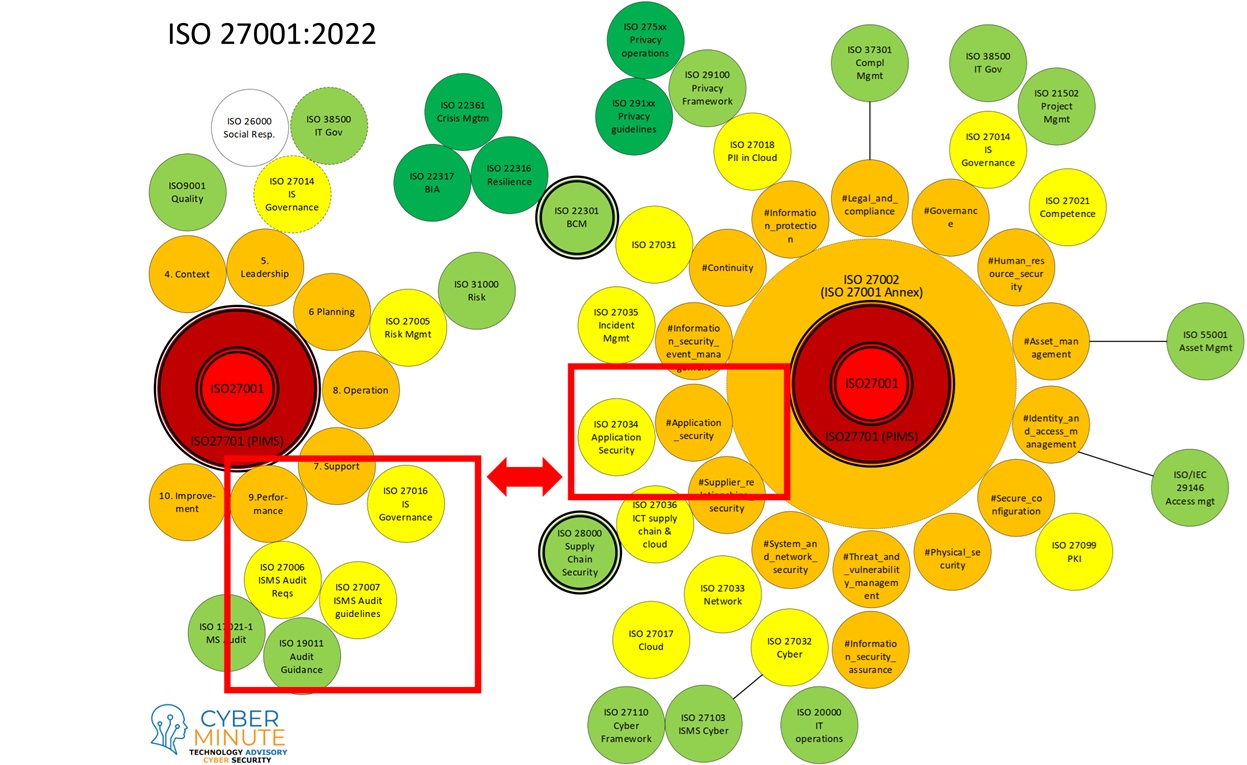

Terwijl ISO 27001 een breed kader biedt voor beheersystemen voor informatiebeveiliging (ISMS), richt ISO 27034 zich specifiek op applicatiebeveiliging en richt het zich op de unieke uitdagingen van het beveiligen van applicaties vanaf het begin tot aan de buitengebruikstelling

Reikwijdte en compatibiliteit

ISO 27034 is van toepassing op:

- Intern ontwikkelde applicaties

- Uitbestede applicaties of applicaties van derden

- Cloudgebaseerde en on-premises oplossingen

Het vormt een aanvulling op andere standaarden zoals ISO 27001 en integreert naadloos met moderne praktijken zoals DevOps en DevSecOps.

Belangrijkste doelstellingen van ISO 27034

ISO 27034 heeft tot doel:

- Integreer beveiliging in elke fase van de ontwikkeling en implementatie van applicaties

- Bied een consistent, herhaalbaar proces voor het beheren van beveiligingsrisico’s van applicaties

- Applicatiebeveiliging afstemmen op bredere strategieën voor risicobeheer van organisaties

- Ondersteun de naleving van wettelijke, regelgevende en contractuele vereisten.

Kerncomponenten van ISO 27034

Organizationeel Normatief Framework (ONF)

Het ONF fungeert als een gecentraliseerde opslagplaats voor alle beleidslijnen, procedures en vereisten voor applicatiebeveiliging. Het zorgt ervoor dat beveiligingspraktijken worden gestandaardiseerd in alle projecten, of applicaties nu intern worden ontwikkeld, uitbesteed of van derden worden overgenomen.

Application Security Management Process (ASMP)

De ASMP is een gestructureerd proces in vijf stappen:

- Definieer vereisten en omgeving: Identificeer de bedrijfscontext, regelgevingsbehoeften en gebruiksscenario’s van toepassingen.

- Risicobeoordeling uitvoeren: Gebruik methodologieën uit ISO 27005 om beveiligingsrisico’s te identificeren en te evalueren.

- Ontwikkel een Application Normative Framework (ANF): Stem de beveiligingscontroles van het ONF af op specifieke toepassingen.

- Implementeren en bedienen: Integreer beveiligingscontroles in de applicatie en de omgeving.

- Valideren en bewaken: Beoordeel en valideer de beveiliging voortdurend door middel van audits, codebeoordelingen en penetratietests.

Application Security Controls (ASCs)

ASC’s zijn specifieke maatregelen die zijn ontworpen om kwetsbaarheden te beperken, zoals invoervalidatie om SQL-injectie te voorkomen, veilige verificatie en gegevensversleuteling. Elke ASC bevat verificatiemethoden zoals penetratietesten of statische code-analyse.

Niveaus van vertrouwen

Applicaties worden gecategoriseerd op basis van risicoprofiel en beveiligingsvereisten bijvoorbeeld:

- Laag: Interne tools met minimale gegevensgevoeligheid.

- Gemiddeld: Toepassingen die matig gevoelige informatie verwerken.

- Hoog: klantgerichte applicaties die financiële of persoonlijke gegevens verwerken.

Deze gelaagde aanpak zorgt voor een efficiënte en effectieve toewijzing van beveiligingsmiddelen.

Penetratietesten van applicaties: een kritieke beveiligingspraktijk

Met de groeiende dreiging van cyberaanvallen zijn penetratietesten essentieel geworden voor het identificeren en beperken van kwetsbaarheden in applicaties. Penetratietesten simuleren aanvallen uit de echte wereld om zwakke punten aan het licht te brengen die door kwaadwillenden kunnen worden uitgebuit.

Belangrijkste doelstellingen van penetratietesten

- Identificeer technische kwetsbaarheden (bijv. SQL-injectie, cross-site scripting)

- Valideer de effectiviteit van beveiligingscontroles

- Ondersteun de naleving van beveiligingsnormen, -voorschriften en contractuele vereisten

- Bruikbare aanbevelingen doen voor herstel

Methodologieën voor penetratietesten

Penetratietesten volgen doorgaans deze fasen:

- Planning en scoping: Definieer doelstellingen, reikwijdte en betrokkenheidsregels.

- Verkenning en scannen: Verzamel informatie en identificeer potentiële aanvalsvectoren.

- Exploitatie: Poging om geïdentificeerde kwetsbaarheden te misbruiken.

- Rapportage en herstel: Documenteer bevindingen, prioriteer risico’s en beveel corrigerende maatregelen aan.

Beveiliging is een bewegend doelwit, dus continue penetratietests en kwetsbaarheidsscans worden aanbevolen om bedreigingen voor te blijven.

Synergieën en verschillen: ISO 27034 versus penetratietesten

Synergieën

- Validatie van controles: Penetratietesten leveren empirisch bewijs dat Application Security Controls (ASC’s) effectief zijn.

- Risicobeoordeling: Beide praktijken identificeren kwetsbaarheden, maar ISO 27034 contextualiseert ze binnen de risicodrempels van de organisatie.

- Naleving: Penetratietesten ondersteunen de naleving van ISO 27001 Annex A. 6.1 (technisch beheer van kwetsbaarheden).

Integratie in de praktijk

- Pre-implementatie: Penetratietesten valideren ASC’s tijdens de validatiefase van de ASMP.

- Na het incident: Bevindingen van penetratietests vormen de basis voor updates van het ONF en ANF.

- Continue monitoring: Geautomatiseerde beveiligingsscans vormen een aanvulling op periodieke penetratietests.

Strategische aanbevelingen voor organisaties

- Gebruik ISO 27034 voor Application Security Governance: Stel een robuust kader op voor het beheren van beveiligingsrisico’s voor applicaties.

- Aanvullen met penetratietesten en kwetsbaarheidsbeheer: Voer regelmatig penetratietests uit om kwetsbaarheden te identificeren en te verhelpen.

- Resultaten toewijzen aan beveiligingscontroles: gebruik de bevindingen van penetratietests om de beveiligingscontroles van applicaties bij te werken en te verbeteren.

- Train beveiligingsteams en ontwikkelaars: Zorg voor voortdurende training over veilige coderingspraktijken die zijn afgestemd op ASC’s.

- Bewaken en voortdurend verbeteren: Bewaak continu beveiligingshoudingen en pas u aan opkomende bedreigingen aan.

Conclusie

ISO 27034 en applicatiepenetratietesten zijn complementaire praktijken die, wanneer ze worden gecombineerd, een alomvattende benadering van applicatiebeveiliging bieden.

ISO 27034 biedt het governancekader dat nodig is om beveiliging vanaf het begin in elke fase van de levenscyclus van de applicatie in te bedden, terwijl penetratietesten bruikbare inzichten bieden in kwetsbaarheden en de effectiviteit van controles. Door beide te integreren, kunnen organisaties proactief risicobeheer, naleving van regelgeving en veerkracht tegen evoluerende cyberdreigingen bereiken.

Als u de beste beveiliging voor uw applicaties wilt krijgen, combineer dan vulnerability management, penetratietesten en applicatiebeveiligingsbeheer, tot aan de beveiliging van de toeleveringsketen.

Meer weten over ISO 27034?

Vorige week lanceerde PECB de nieuwste cursus voor ISO 27034, de Lead Application Security auditor.

Deze Lead Auditor cursus is de add-on cursus voor de ISO/IEC 27034 Lead Application Security Implementer.

Bekijk deze recente PECB-webinars om in de ISO 27034 te duiken:

- Compliance Meets Security: Implementing NIST and ISO/IEC 27034

- The Role of ISO/IEC 27034 in Achieving DORA Compliance

En als u zaken doet in de EU, bekijk dan de toepassingsvereisten in de NIS2- en DORA-wetgeving.

Het zal snel duidelijk worden dat je als ISO/IEC 27034 Lead Application Security Implementer expertise nodig hebt om je omgeving op de een of andere manier te beschermen.

Aangezien certificering een belangrijk bewijs van naleving wordt, hebt u bewijs nodig voor de naleving van de beveiliging van toepassingen. Dan past de Application Security Auditor perfect bij jou.

Als PECB Platinum partner met een PECB Certified Titanium Trainer, staan we in de frontlinie met langdurige ervaring om u de Lead Implementer en Lead auditor cursus te geven. Wij zijn er klaar voor!

En we hebben iets speciaals voor je: bekijk de versnelde en gecoachte trainingen bij https://nisinstitute.eu/contact-en/. Vraag naar de 2-in-1 fast track training om Implementer en auditor training te combineren.

Vraag je af hoe je applicatiebeveiliging en -governance in de praktijk kunt brengen?

Bekijk onze expertise bij Cyberminute, want we doen wat we zeggen: het combineren van penetratietesten, vulnerability management en application security governance onder ISO 27001.

Omdat we ons richten op veerkracht en zelfredzaamheid, is dit uw kans om het beheer van applicatiebeveiliging zelf onder de knie te krijgen met onze gecoachte implementatieprogramma’s. En we voegen waarde toe aan deze coaching met slimme platformen voor vulnerability scanning, vulnerability management en penetratietesten om je compliance aan te tonen!

Neem contact op: https://cyberminute.com/contact/